반응형

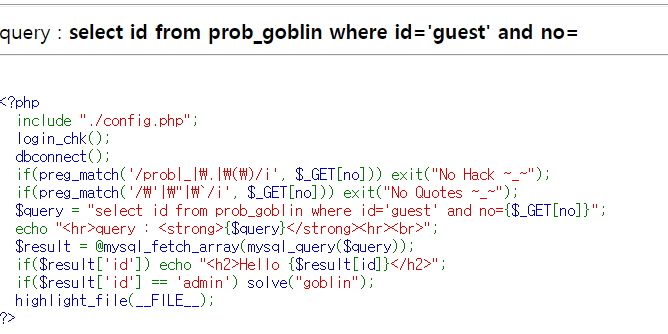

3번문제이다.

3번문제는 id가 guest로 고정되어 있고 no에 따라 결과 값을 출력해주는 코드이다.

근데 아이러니한 것은 id가 amdin일 경우 문제가 해결된다고 한다.

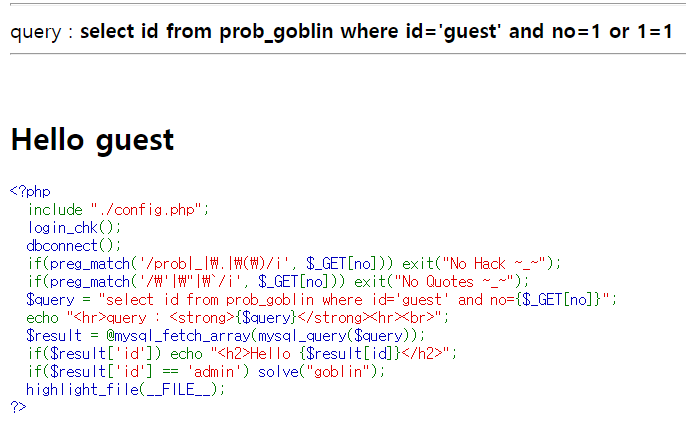

일단 no값에 1을 집어 넣어보았다.

다음과 같이 hello guest라는 문구가 출력된다.

다음으로 or 1=1#이라는 injection 공격 코드를 집어 넣어보았다.

다음과 같이 hello guest라는 문구가 출력된다.

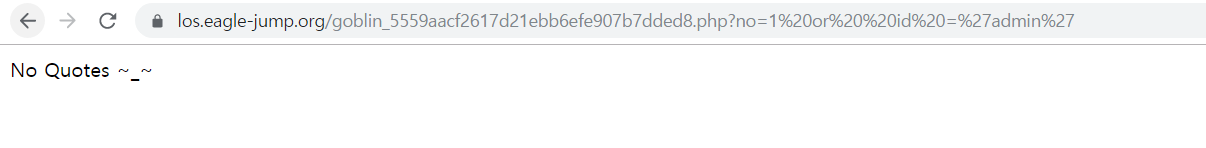

이제 no=1뒤에 admin이라는 id를 집어 넣어보았다.

-> ?no=1 or id ='admin'

'를 사용하지 말라는 경고 표시가 뜬다.

'를 필터링 하였기 때문에 '를 사용하지 않고 '를 사용해야 한다.

다음과 같이 '를 우회하기 위해 아스키 코드를 사용하였다.

아스키 코드표

아스키 코드표를 확인하면 admin의 경우 0x61646D696E이다.

다음과 같이 변환된 아스키 값을 id에 0x61646D696E를 집어 넣어 보았다.

다음과 같이 hello guest라는 문구가 출력 된다.

그 이유는 guest의 no=1이기 때문이다.

이제 no를 변경해보기로 했다.

-> ?no=1%20or%20id=0x61646D696E

no =2로 바꾸니까 admin의 계정으로 로그인이 되었다.

반응형

'웹해킹 > los' 카테고리의 다른 글

| IOS 웹 진단 진단 시 필요한거 (0) | 2022.02.14 |

|---|---|

| level2 (0) | 2019.11.12 |

| level1 (0) | 2019.11.12 |