문제 : http://forensicscontest.com/2010/02/03/puzzle-4-the-curious-mr-x

Puzzle #4: The Curious Mr. X – Network Forensics Puzzle Contest

While a fugitive in Mexico, Mr. X remotely infiltrates the Arctic Nuclear Fusion Research Facility’s (ANFRF) lab subnet over the Interwebs. Virtually inside the facility (pivoting through a compromised system), he conducts some noisy network reconnaissance

forensicscontest.com

1.간단요약

1. 멕시코에서 탈주한 X는 인터웹에 있는 북극 핵 융합연구소 실험실 서브넷에 원격 침투

2. 그의 침투 행위에 대한 패킷이 잡혀있음

2. 문제

1. X의 스캐너 IP주소는?

2. X가 가장 먼저 실행한 포트 스캔은?

3. Mr x의 타겟 IP 주소는?

4. Apple 시스템에서 그가 발견한 Mac주소는?

5. Windows system에서 그가 발견한 IP 주소는?

6. windows에서 열려있는 포트번호는(낮은거 -> 높은거)?

- X의 스캐너 IP주소, X가 가장 먼저 실행한 포트 스캔은?

Wireshark에서 evidencoe04 패킷을 열어보면

다음과 같은 패킷이 나온다.

우리는 여기서 info를 봐야한다.

info를 보면 10.42.42.253의 출발지 IP에서 SYN패킷을 보내고 목적지에서 RST, ACK 패킷이 돌아오는 것을 확인할 수 있다.

이를 통해 10.42.42.253패킷은 여러개의 IP에 TCP Full Scan을 하다 실패한것을 확인할 수 있다.

※ TCP Full-Open Scan

1. 3-handshaking으로 연결설정

2. 수신자의 SYN을 수신 받으면 SYN/ACK를 보냄

3. 거부당하면 RST+ACK를 보냄

4. TCP-Full-Open Scan은 신뢰성 있는 정보 습득은 가능하지만 속도가 느리고 로그가 남아 탐지가 가능

그 외의 다른 SCAN 방식이 궁금하면 https://tkdrms568.tistory.com/78

기사 자격증(알기사, 네트워크 스캐닝)

네트워크 스캐닝 - 사이버 공격을 위한 정부 수집은 풋 프린팅, 스캐닝, 목록화 과정을 거친다. - 풋 프린팅 : 공격자가 공격 전 다양한 정보 수집을 하는 단계, 사회공학 기법이 주로 사용 스캐닝 - 실제 공격 방..

tkdrms568.tistory.com

- Mr.x의 타겟의 IP주소

Network-Miner라는 프로그램에 evidence04 패킷을 넣으면

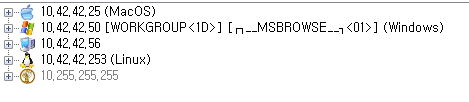

다음과 같이 현재 사용중이 IP주소가 나온다. 여기서 10.42.42.253은 Mr.X의 주소이니 제외하고 10.255.255.255는 broadcast 주소이니 제외하면 10.42.42.25, 10.42.42.50, 10.42.42.56 3개의 IP가 Mr.X의 타겟의 IP주소인걸 알 수 있다.

만약 Network-Miner 사용을 안하고 Wireshark만 사용할시 (ip.dst!=10.42.42.25 && ip.dst!= 10.42.42.50 && ip.dst!= 10.42.42.56)&&(ip.src!=10.42.42.25&&ip.src!=10.42.42.50&&ip.src!=10.42.42.56)를 입력하면

다음과 같이 ICMP protocol 메시지만 뜨는것을 알수있다.(IP주소는 존재하지 않는다.)

- Apple System의 MAC주소

wireshark서 tcp라고 검색하면

다음과 같이 나오고 10.42.42.25의 IP서 MAC주소를 확인하면 Apple_92라는것을 확인할 수 있다.

이를 통해 10.42.42.25가 Apple System이고 이것의 맥주소는 00:16:cb:92:6e:dc라는 것을 알 수 있다.

만약 Network-Miner를 사용하면

이렇게 나오는데 이걸보고 10.42.42.25가 MacOS라는 것을 알 수 있다. 이제 10.42.42.25를 누르면 MAC주소를 확인할 수 있다.

- Windows OS의 IP주소

Network-Miner를 사용하면 10.42.42.50이 윈도우의 IP주소라는 것을 알 수 있다.

- windows에서 열려있는 포트번호는(낮은거 -> 높은거)?

wireshark를 사용할 경우 syn패킷과 ack 패킷을 받은 패킷의 포트 번호를 확인하면된다.

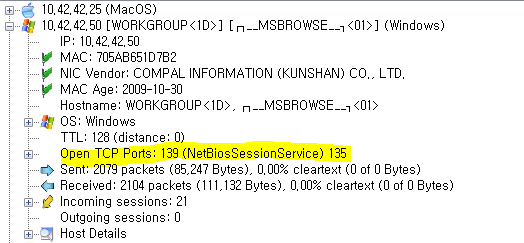

-> (ip.addr == 10.42.42.50)&&(tcp.flags.ack ==1&& tcp.flags.syn==1)

그럼 다음과 같이 info에 열린 포트가 나오는데 139,135라는 포트가 open되어있는 것을 확인할 수 있다.

하지만 문제에서 낮은 포트 먼저 적으라고 하였으니 135,139번 포트가 열려있는 포트이다.

network-miner를 사용하면 더 간단하다.

windows IP 클릭을 하면 OS 상세정보가 나오는데 찾아보면 open port라고 하면서 열린 포트를 알려준다.

'network 문제' 카테고리의 다른 글

| forensic contest#3 (0) | 2019.04.01 |

|---|---|

| forensic contest #2 (0) | 2019.03.31 |

| Forensiccontest 문제 풀이#1 (0) | 2019.03.31 |