3번에서 얻은 비밀번호(suck my brain)을 가지고 level4를 풀어보자

로그인 후 hint를 확인하면

다음과 같은 내용을 얻었다.

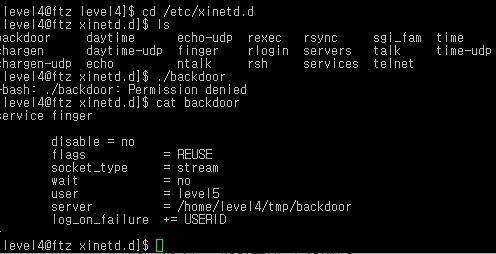

일단 많이 당황스러웠지만 /etc/xinetd.d 디렉터리에 무엇인가 있는것 같아서 들어가보기로 했다.

들어가보니

다음과 같은 파일들이 존재했다.

아까 힌트에서 backdoor를 심어놓았다고 한거보면 backdoor파일과 무슨 연관이 있을것 같아 backdoor 파일을 실행하였더니 실행권한 없다고 빠꾸 먹는다.

그래서 cat을 이용하여 backdoor 파일을 열어보았다.

backdoor 파일을 열어보니 다음과 같은 코드가 있었다.

먼말인지는 잘 모르겠지만 /home/level4/tmp로 들어가서 finger를 이용해 backdoor 파일을 원격으로 로그인 실패를 하면 권한이 상승한다는 것 같다.

일단 /home/level4/tmp로 들어가보자

아무것도 없을 것이다.(아마)

이제 backdoor.c 파일을 만들어 권한을 상승시킬 준비를 하자!

다음과 같이 코드를 짜주고 나서 저장 후 gcc를 이용하여 실행파일을 만든다.

gcc -o 실행시킬파일 C코드 짠거 -> gcc -o finger backdoor.c

그 후 finger 파일을 실행시키면

level4 비밀번호가 나온다.

우리는 finger를 이용하여 원격접속을 해야하기 때문이다.

그럼 이제 finger를 이용해 원격접속을 해보자

finger @localhost라고 명령어를 입력하면 된다.

입력결과

다음과 같이 level5의 패스워드를 획득할 수 있다.

level5 패스워드 : what is your name?

'system 문제' 카테고리의 다른 글

| FTZ 문제풀이 #6 (0) | 2019.04.06 |

|---|---|

| FTZ 문제풀이#5 (0) | 2019.04.04 |

| FTZ 문제풀이 #3 (0) | 2019.04.04 |

| FTZ 문제풀이 #2 (0) | 2019.04.04 |

| FTZ 문제풀이 #1 (0) | 2019.04.04 |