![]()

인증 1. 메시지 인증 - 메시지 전송 중 발생할 수 있는 메시지 내용 변경, 메시지 순서 변경, 메시지 삭제 여부를 확인하는 기능 - MAC, 메시지 암호화, 해시함수를 이용한다. - 무결성을 검증하는 기법 2. 사용자 인증 - 사람의 불법 접속은 때때로 주요 정보의 절취, 정보의 변경 등으로 범죄의 발생 요인이 되고 있음 - 정당한 가입자의 접속인가 확인하기 위한 사용자 인증이 컴퓨터 통신망 운영에 필수 요건이 되고 있다. - 사용자 인증 : 사용자 A가 사용자 B와 협조하여 자신이 A임을 증명할 수 있으나 제 3자 C는 자신이 사용자 A처럼 가장할 수 없는 것을 이라 한다. - 개인식별 : 사용자 A가 사용자 B와 협조하여 자신이 A임을 증명 할 수 있으나 C는 자신이 A인것처럼 가장 x 또한 B는..

![]()

키 1. 대칭키 암호, 공개키 암호, 메시지 인증 코드(MAC), 전자서명 등의 암호기술을 사용하려면 키라는 큰 수가 필요하다. 2. 키 공간 : 가능한 키의 총 수 → 키 공간이 클수록 무차별 공격에 대응할 확률이 높아진다. 3. 세션키와 마스터키 1. 세션키 : 통신 때마다 한 번만 사용되는 키(일회용) 2. 마스터키 : 통신시 반복적으로 사용되는 키(반복) 4. CEK와 KEK 1. CEK - 정보(콘텐츠)를 암호화 할 때 사용하는 키 2. KEK - 키를 암호화 할 때 사용하는 키 3. CEK, KEK의 암,복호화 원리 5. 솔트 - 의사난수 생성기로 만들어지는 랜덤한 수 - 솔트는 사전공격을 막기 위해 존재 ※ 사전공격 : 미리 키 후보를 계산하여 준비 해두는 방법 - KEK(키를 암호화 하는 ..

![]()

PKI 1. PKI는 공개키 알고리즘을 관리하기 위한 키 관리 구조 2. 비대칭키 암호시스템에 기초하여 디지털 인증서를 생성 관리 분배 3. 기밀성, 무결성, 접근제어, 인증 , 부인방지 서비스 제공 4. 인증기관(CA), 등록기관(RA), 사용자, 신뢰당사자, 저장소로 구성 PKI 구성요소 1. 인증기관(CA) - 인증정책을 수립하고, 인증서 및 인증서 효력정지 및 폐기목록 관리 - 다른 인증기관과 상호 인증을 제공한다. - 공개키의 등록과 본인인증은 등록기관이나 사람에게 분담시키는 경우도 있다. - CA(인증기관) → PCA(정책 인증기관) → PAA(정책 승인기관) - 우리나라의 최상위 인증기관 : 전자서명인증관리센터 공인인증기관 : 한국정보인증(주),(주)코스콤, 금융결제원, 한국전자인증(주), ..

![]()

전자서명 전자서명 1. 펜 대신에 컴퓨터를 매개로 하여 전자적 형태의 자료로 서명자의 신원을 확인하고 자료메시지의 내용에 대한 당사자의 승인을 나타내기 위한 목적으로 사용 2. 전자서명 방식 : 공개키 서명방식(공개키 암호방식), 중재서명방식(관용 암호방식) - 공개키 서명방식 : 서명자의 검증정보를 공개하여 누구나 검증할 수 있는 방식 서명 생성 및 검증이 간편한 방식(디지털 서명방식) - 중재서명방식 : 서명 생성과 검증을 제 3자가 중재하는 방식, 서명할 때 마다 제 3자의 참여가 있어야 한다. 3. 전자서명 과정 1. 송신자는 서명 알고리즘을 이용하여 메시지에 서명 2. 메시지와 서명이 수신자에게 전송 3. 수신자는 메시지와 서명을 받고 이들에 검증 알고리즘을 적용 4. 결과가 참일 경우 올바른 ..

![]()

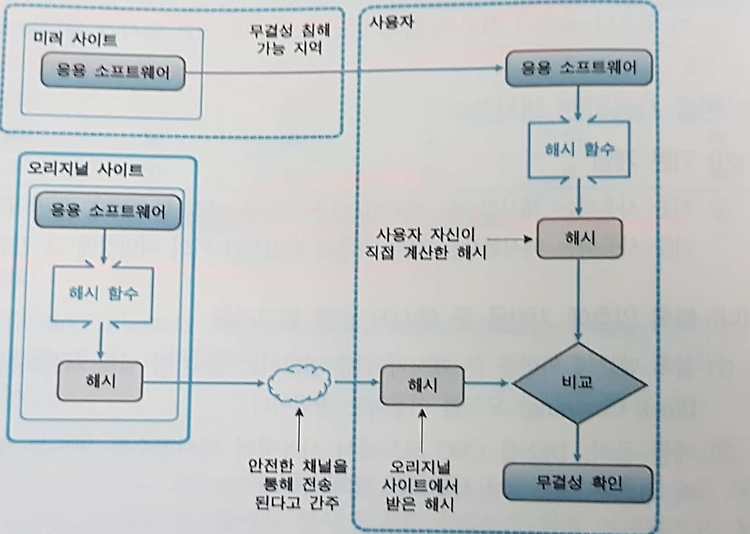

해시함수 1. 임의의 길이의 입력값을 고정된 해시값으로 출력 2. 다대일 대응 → 충돌이 일어날 수 밖에 없음 → 비둘기집 원리 비둘기집 원리 : n+1마리의 비둘기가 n개의 비둘기집에 들어갈 경우 적오도 한 비둘기집에는 두 마리의 비둘기가 들어가있다는 원리 3. 일방향성을 가짐 → 충돌 내성을 가질 필요가 있음 충돌 내성 : 충돌 발견이 어려운 성질 4. msg 값이 달라지면 해시 값도 달라짐 5. 해시함수의 보안 요구 사항 - 1. 프리이미지 저항성 2. 제 2 프리이지 저항성, 3. 충돌 저항성 - 프리이미지 저항성 : y값이 주어질 때 y = h(x)에 해당하는 x값을 찾기 어려워야한다. - 제 2 프리이미지 저항성 : msg를 쉽게 위조할 수 없는 성질, 공격자가 x를 알고 있는 상태에서 h(x..

비대칭키 키 배송문제 - 대칭키를 사용하게 되면 키 배송문제가 발생한다. 키 배송문제 : 통신을 위해서는 키가 필요하지만 키를 보내게 되면 도청자가 도청 할 수도 있기 때문에 키를 안 보낼수도 보낼수도 없게 되는 문제 - 키 배송문제 해결 방법 1. 키의 사전에 공유 2. 키 배포센터 운영 3. Diffie-Hellman 키 교환 4. 공개키 암호 1. 키의 사전에 공유 - 키 사전 공유는 키 관리기관(TA)에서 사전에 두 사용자에게 비밀 경로를 통해 키를 전송 - 키 사전 공유는 TA도 필요하고 비밀통로가 필요하며 TA는 많은 사용자의 키를 관리 해야한다. TA가 관리해야되는 키의 수 : n(n-1)/2 → 비용이 많이 든다. 2. 키 배포센터 운영 - 암호통신이 필요할 때 마다 키 배포센터(KDC)에..

![]()

AES - 1997년 DES를 대체하기 위해 나옴 - 현재 사용하는 AES는 레인달(Rijndael)이고 레인달은 SPN 구조 - SubBytes(), Shift-Rows(), MixColumns(), AddRoundKey()로 나온다. - AES는 128bit의 평문 128bit의 암호문, 128(10R), 192(12R), 256(14R)의 키 크기로 구성 - 하드웨어나 소프트웨어 구현 시 속도나 코드 압축성 며에서 효율적, 스마트 카드에 많이 사용 다양한 대칭키 암호 알고리즘 1. IDEA - DES를 대체하기 위해 스위스 연방기술 기관에서 개발 - Feistel과 SPN의 중간 단계인 Lai-Massey Scheme 형태 - 8라운드로 구성(8.5라운드라고도 함) - DES보다 안전하고 빠르기 때..

현대 블록 암호 현대블록 암호 = 확산과 혼돈 성질을 만족시키기 위해 전치요소(P-Box)와 치환요소(S-Box)를 결합하여 설계 확산 : 암호문과 평문사이의 관계를 숨기는 것 혼돈 : 암호문과 키의 관계를 숨기는 것 P-Box(전치) P-Box의 종류 : 단순 P-Box, 확장 P-Box, 축소 P-Box 단순 P-Box = n 비트를 입력받아 m비트를 출력하는 P-Box로써 n=m을 만족 한다. 확장 P-Box = n 비트를 입력받아 m비트를 출력하는 P-Box로써 nm을 만족 한다. 역함수의 존재성 - 단순 P-Box는 역함수가 존재하지만, 축소, 확장 P-Box는 역함수가 존재하지 않는다. S-Box(치환) - S-Box는 치환이기 때문에 n비트를 입력받고 m비트를 출력할 때 n=m이라 생각하겠지..

정보보호 : 정보의 수집ㆍ가공ㆍ저장ㆍ검색 등의 행위 중 발생하는 훼손 변조 유출등을 방지하기 위한 기술적 관리적 수단 또는 수단으로 행해지는 행위 정보보호의 5대 목표 - 기밀성, 무결성, 인증성, 가용성, 책임추적성 1. 기밀성 : 허가받은 인원, 시스템 만이 알 필요성에 의해 시스템에 접근할 수 있다. 기밀성은 비밀엄수가 필수 되어야 하고 허가받지 않은 정보 유출을 예방 접근제어, 암호화가 대표적인 기밀성 보안기술 2. 무결성 : 네트워크에서의 내용은 불법적으로 생성, 변경, 삭제해서는 안된다, 접근제어, 메시지인증이 대표적인 무결성 보안기술 3. 가용성 : 합법적인 사용자가 서비스 거부를 당해서는 안된다. 데이터 백업, 중복성 유지, 물리적 위협으로부터 보호가 대표적인 가용성 보안기술 4. 인증성 ..