![]()

데이터와 신호 - OSI 7계층 중 물리 계층 통신은 물리적 통신이고 데이터 링크, 네트워크, 전송, 세션, 표현, 응용 계층의 통신은 논리적 통신이라고 할 수 있다. - 데이터와 데이터를 표현하는 신호는 아날로그, 디지털 신호로 나눌 수 있다. ※ 아날로그 : 연속적인 정보, 디지털 : 이산적인 값을 갖는 정보 데이터 링크 계층 - 데이터 링크 계층의 통신은 노드-to-노드 이다. - 인터넷에서는 LAN, WAN과 같은 많은 네트워크를 통해 전달 되는데 LAN, WAN은 라우터를 통해 연결된다. - 데이터 링크 제공 서비스 1. 프레임 짜기 - 3계층(네트워크)에서 받는 데이터그램을 프레임에서 캡슐화 2. 흐름제어 3. 오류제어 4. 혼잡제어 네트워크 계층 - 네트워크 계층에서 라우팅과 포워딩을 한다...

![]()

프로토콜 - 데이터 통신에 있어서 신뢰성 있게 효율적이고 안전하게 정보를 주고받기 위해서 정보의 송/ 수신자측 또는 네트워크 내에서 사전에 약속된 규약 - 프로토콜 구성요소 1. 구문 : 데이터의 구조나 형식 2. 의미 : 특정 패턴의 해석방법, 어떤 동작을 할 것인지 결정 3. 타이밍 OSI 모델 - 개방형 시스템 : 서로 다른 특성을 갖는 컴퓨터 혹은 정보처리기기 끼리 상호 연결할 수 있는 시스템( ↔ 폐쇄형 : 특정 사설 프로토콜만 사용하여 타 사 제품과 호환이 되지 않는 시스템) - OSI 계층 구성 1. 네트워크 지원계층 = 한 장치에서 다른 장치로 데이터를 전송할 때 필요한 물리적인 업무 처리 2. 전송층 = 하위계층에서 전송한 내용을 상위 계층이 사용할 수 있는 상태 3. 사용자 지원 계층 ..

![]()

프로세스 메모리 구조 1. 프로세스 메모리 구조는 스택, 힙, 데이터, 텍스트 영역으로 구분된다. - 스택 : 함수 호출 시 생성되는 지역변수, 매개변수가 저장되었다가 함수 종료시 반환되는 영역 - 힙 : 동적 메모리 호출(동적할당)에 의해 호출되는 메모리 영역 - 데이터 : 전역변수, 정적변수가 저장되어 있는 영역 - 텍스트 : 프로그램 코드, 상수가 정의되어있는 영역 쉘코드 - 오버플로우가 발생하는 버퍼에 저장되는 공격자의 코드 - 실행제어를 이동시킴 - 버퍼 오버플로우의 핵심 공격 버퍼 오버플로우 공격 - 프로세스가 정해진 크기의 버퍼 한계를 벗어나 이웃한 메모리 위치에 데이터를 겹쳐쓰려고 시도하는 것 - 할당된 메모리 경계에 대한 검사를 하지 않는 프로그램의 취약점을 이용 스택오버플로우 공격 - ..

로깅 1. 이미 발생한 나쁜 일을 알려주기만 하는 반 작용적 제어 2. 효과적인 로깅은 시스템 파괴, 고장시 무슨 일이 있는지 빠르고 정확하게 찾을 수 있도록 알려주고 효과적인 교정과 복구 노력에 집중 서버관리자의 업무 1. 시스템 관리자 계정으로 작업하기 - 시스템 관리자로 작업을 하는 2가지 방법 : 1. root 계정 로그인, 2. su를 이용한 로그인 2. 사용자 계정 관리 1. 만약 사용자마다 계정을 생성 시 /etc/passwd 파일에 계정 및 패스워드, 사용자 및 그룹 ID, 쉘이 정의됨 2. /etc/passwd 파일은 일반 사용자도 접근이 가능 → 안전한 관리를 위해 /etc/shadow 패스워드 시스템 사용 3. 계정 사용 제한 - 원격 접근권한 제거 : /etc/passwd 파일에서 ..

![]()

UNIX 시스템 특징 1. 대화식 운영체제 : 사용자와 운영체제는 명령어 해석기인 쉘(SHELL)을 통해 대화가 이뤄짐 2. 멀티태스킹 3. 멀티유저 4. 호환성 및 이식성 5. 계층적 파일시스템 6. 뛰어난 통신기능 7. 다양한 기능의 유틸리티와 개별환경 제공 8. 유닉스는 4개의 링으로 구성(하드웨어, 커널, 쉘 응용프로그램) ※ 링의 개수가 많을수록 보안레벨이 높아지지만 윈도우가 유닉스보다 보안레벨이 높다고 할 수는 없다.(유닉스가 윈도우보다 조금 더 높은 보안 수준 유지) 구분 제품명 개발 회사 유닉스 오라클 솔라리스 오라클 AIX IBM HP-UX HP 리눅스 페도라 레드햇 우분투 캐노니컬 UNIX 운영체제 종류 커널 - 항상 메모리에 상주 - CPU, 메인메모리, 하드디스크 등의 하드웨어 자원..

![]()

윈도우 시스템 구조 - 윈도우 운영체제 구조는 링 기반으로 5개의 링으로 구분된다 1. 하드웨어 2. HAL 3. 마이크로 커널 4. 각종관리자 5. 응용 프로그램 ※ 커널모드 : 하드웨어, HAL, 마이크로 커널, 각종 관리자 사용자모드 : 응용 프로그램 HAL : 하드웨어와 소프트웨어 간 원활한 통신이 가능하도록 도와주는 번역자 윈도우의 특징 1. GUI 환경 : 아이콘으로 쉽게 프로그램 접근 가능 2. Plug & Play : 하드웨어를 새롭게 추가하는 경우 자동으로 인식하여 환경을 설정해 주는 기능 3. 단축 아이콘 / 바로가기 4. 멀티태스킹 5. OLE : 개체 연결포함기능, 프로그램 간에 개체 교환 가능, Windows만의 특징 6. 네트워크 기능 향상 7. 다중 모니터 지원 8. 정보의 전..

![]()

악성 소프트웨어 - 개발자가 의도적으로 사용자가 원하지 않는 기능을 컴퓨터 프로그램에 포함시키거나 프로그램 자체의 오류로 인해 사용자가 원치 않는 시스템 충돌, 프로그램 중단, 개인정보 수집, 네트워크 포트 개방 등의 결과가 이뤄지는 것 - 유해 프로그램 : 컴퓨터 프로그램의 기밀성, 가용성, 무결성 등의 보안속성을 의도적 / 비의도적으로 침해 ※ 악성 프로그램 : 의도적으로 보안속성을 침해하는 프로그램 - 악성프로그램 특성비교 구분 컴퓨터 바이러스 트로이 목마 웜 자기복제 가능 불가 매우 가능 형태 기생형, 바이러스성 기생형, 비 바이러스성 숙주형, 바이러스성 전파경로 사용자가 감염된 파일 사용자가 내려받은 파일 네트워크 주요증상 해당 컴퓨터 시스템 및 파일 손상 PC성능 저하, 좀비 PC 네트워크 성..

![]()

보안운영체제 1. 자원에 대한 불법적인 수정이나 참조를 방지하는 정책과 기법을 일컫는 용어로써 시스템의 자원을 외부의 침입으로부터 보호하는 것 2. 기존의 운영체제 내에 보안기능을 통합시킨 보안커널을 추가로 이식한 운영체제 보안 운영체제의 보안 대상 1. 메모리 2. 보조기억장치 상의 파일 또는 데이터 3. 메모리상에서 실행 중인 프로그램 4. 파일들의 디렉터리 5. 하드웨어 장치 6. 스택과 같은 자료구조 7. 명령어 특히 특권 명령어 8. 패스워드와 사용자 인증 메커니즘 9. 보호 메커니즘 자체 보호방법 1. 물리적 분리 : 강한 형태의 분리, 상용적이지는 못함 2. 시간적 분리 : 프로세스가 동일 시간에 하나씩만 실행 → 동시 실행으로 발생되는 문제 제거 3. 논리적 분리 : 각 프로세스에 논리적인..

![]()

프로세스(Process) 1. 프로세스 : 현재 실행중인 프로그램, 논리적으로 운영체제가 해야하는 작업 2. 프로세서 :어떤 특정의 기능ㆍ처리를 하는 소프트웨어 3. 프로세스는 스택, 데이터, 힙 섹션을 포함함 4. PCB 1. 운영체제가 그 프로세스를 관리하는데 필요한 모든 정보를 유지하는 자료구조 테이블 2. 프로세스 디스크립터라고 하며 프로세스가 생성할 때 만들어지며, 프로세스는 고유의 PCB를 가진다. 3. PCB 포함 정보 필드 설명 프로세스 상태 new, ready, running, wating, halted 상태등이 정의 프로그램 카운터 실행 중인 프로세스가 다음에 실행할 명령어 주소를 가르킨다. CPU 레지스터 ㆍ프로그램 카운터 및 상태정보를 가짐 ㆍ프로그램 카운터와 상태정보는 나중에 프로..

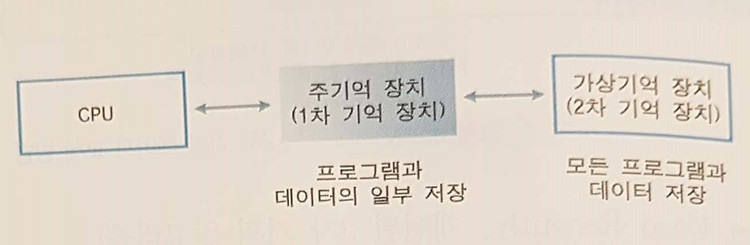

운영체제(OS) 1)운영체제 : 사용자 대신 컴퓨터 시스템의 각종 자원을 효율적으로 관리, 운영하게 하여 사용자에게 최대의 편리성 제공, 컴퓨터 하드웨어와 사용자간의 인터페이스를 담당하는 시스템 프로그램, 중앙처리장치(CPU), 기억장치, 입출력장치, 공유된 코드 및 데이터 구조 관리 2) 운영체제는 소프트웨어나 펌웨어로 만들어 져있다. 3)운영체제 목적 1. 처리량 향상 : 어떤 일정 시간 내 처리할 수 있는 일의 양을 증가 시킴 2. 반환시간의 최소화 : 하나의 작업이 시작시간에서부터 결과를 얻을 때 까지 걸리는 시간을 감소시킴 3. 응답시간 최소화 : 데이터 통신 시스템에서 주어진 입력에 대해서 반응을 나타내는데 걸리는 시간 최소화 4, 사용가능도 향상 : 시스템 이용을 최대한 빠르게 해줌 5. 신..

![]()

접근통제 보안위협 1. 패스워드 크래커 1) 사전공격(Dictionary attack) - 패스워드 사전파일을 이용하여 접속계정을 알아내는 방법 - 공격대상의 개인정보를 충분히 알고 있다면 매우 효율적인 방법 2) 무차별 공격(Brute-force Attack, Exhaustive Attack) - 성공할 때 까지 모든 조합의 경우의 수를 시도해 원하는 공격을 시도하는 해킹 - 크랙 등 소프트웨어를 이용 - 무차별 공격은 워다이얼링에 이용 3) 레인보우 테이블을 이용한 공격 - 1980년 마틴헬만에 의해 소개 - 처음에는 거의 사용 안되었다가 2000년대 LM 패스워드를 몇분만에 해킹해 유명해짐 - 하나의 패스워드에서 시작해 특정한 변이 함수로 변이된 형태의 여러 패스워드 생성 후 해시를 고리처럼 연결하..

![]()

강제적 접근통제(MAC) 1. 취급인가를 진 특정 개체가 자신의 의지로 다른 개체가 어떤 자원을 접근할 수 있게 할 수없음 → 강제적 접근 통제 2. 보안 레이블, 보안허가증을 비교하는 것에 기반을 두는 접근제어 3. 주체가 갖는 권한에 근거해 객체에 대한 접근을 제어하는 방식 4. 관리자만이 정보자원의 분류를 설정하고 변경하는 방법 → 관리자 권한이 강함 5. 규칙은 보안 전문가에 의해 생성, 운영자에 의해 설정, 보안기술들에 의해 지원 6. 전통적 MAC 시스템은 다중수준 보안 정책에 기반 7. BLP, BIBA, 클락-윌슨 모델, 만리장성 모델이 대표적 예이다. 8. 사용자에게 제한적 기능 제공, 많은 관리적 부담 요구, 비용 많이든다. 9. 주로 군 시스템에서 사용 10. 성능저하 우려 임의적 접..