반응형

이제 (중)까지 마무리 했으면 (상) 단계로 넘어가자

(상)단계 선택 후 들어가면 예전에 풀었던 것 처럼 똑같은 화면이 나오고 (중)단계에 답을 집어 넣어보았다.

다음과 같이 태그들을 인코딩 한 값을 집어넣어도 문자열로 나온다.

이유는 우회 단계를 거치기 때문이다.

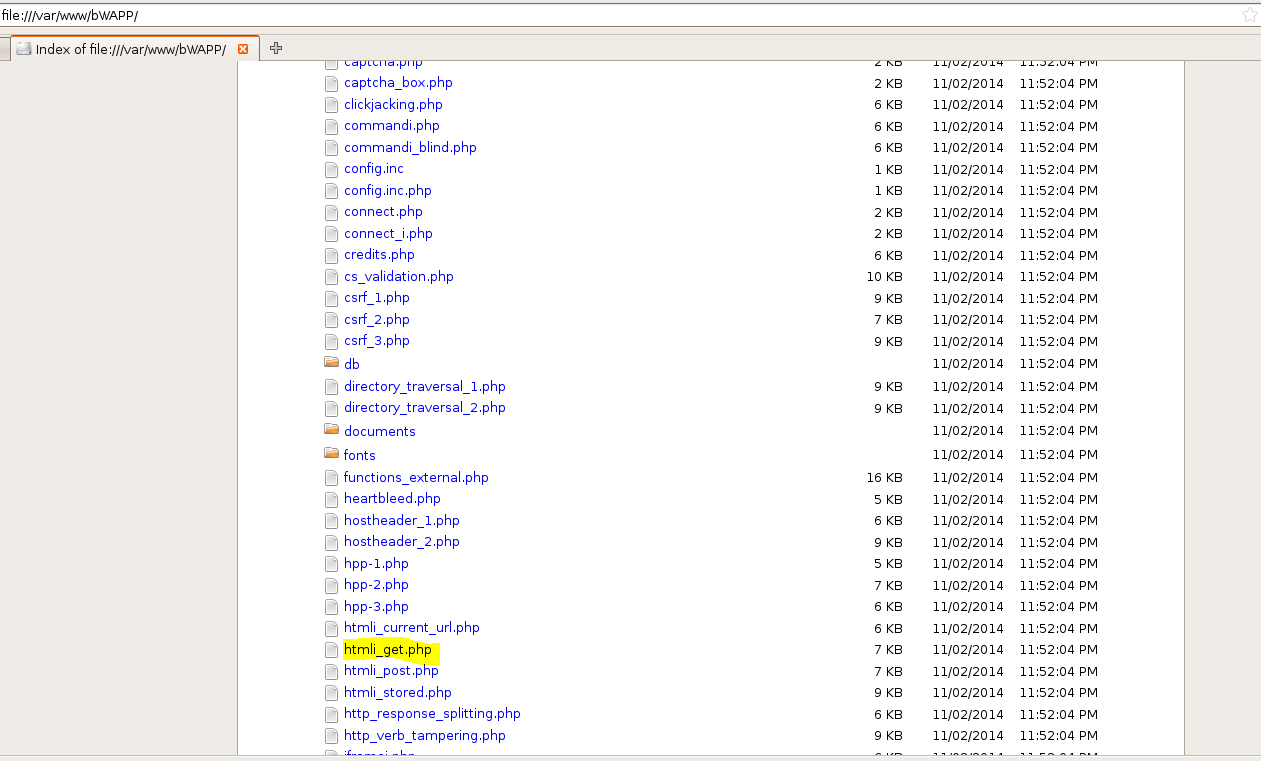

우회 과정을 확인하기 위해 비박스에 'htmli_get.php' 코드를 찾기로 하였다.

'htmli_get.php'코드는 '/var/www/bWAPP' 경로에 있기에 들어가 보았다.

들어가 보면

다음과 같이 htmli_get.php라는 파일이 있다.

이제 이 파일을 다운 받은 후 실행해보면

보기만 해도 복잡한 코드들이 나온다.

그림에 있는 코드에 가보면 security level에 따라 switch 문을 돌린 코드를 확인할 수 있다.

case 0 = 'low' case 1 = 'medium' case2 = 'high'인 것을 알 수 있다.

그 중 case2의 xss_check_3함수는 'functions_external.php'에 정의되어 있고 이 htmlspecialchars 함수로 입력값을 우회하게 된다.

※ htmlspecialchars = PHP에서 제공하는 기본함수로, HTML서 사용하는 특수문자를 UTF-8로 반환해줌

따라서 난이도 (상)은 htmlspecialchars를 사용하였기에 공격을 수행할 수 없다.

-> HTML 인젝션을 막으려면 htmlspecialchars함수를 사용해라...

반응형

'웹해킹 > bee-box' 카테고리의 다른 글

| HTML Injection- POST(low) (0) | 2019.07.26 |

|---|---|

| 버프스위트와 beebox 사용하기(Windows) (0) | 2019.07.26 |

| HTML Injection - Reflected(GET) -(medium) (0) | 2019.07.25 |

| HTML Injection - Reflected(GET) -(low) (0) | 2019.07.25 |

| 실습환경 구축하기 (0) | 2019.07.25 |