iframe 인젝션

HTML 문서 안에서 또 다른 HTML 문서를 출력하는 태그로 어느 위치든 상관 없이 인젝션 공격을 수행이 가능하다

또한 iframe 인젝션은 독립적으로 만들 수 있어서 HTML 인젝션에 많이 사용된다.

주로 URL을 삽입한 후 사이즈를 0으로 설정하여 숨기는 방법을 사용해 사용자가 의도하지 않은 악성 웹 사이트에 접속하거나 경고창을 띄울 수 있다.

iframe 태그 형식

<iframe src="

<iframe src ="출력할 페이지 주소" width="폭" height="높이"> ~ </iframe>

(~안에는 인터넷이 iframe을 지원하지 않을경우 출력하는 내용이다.)

이제 문제를 풀어보자

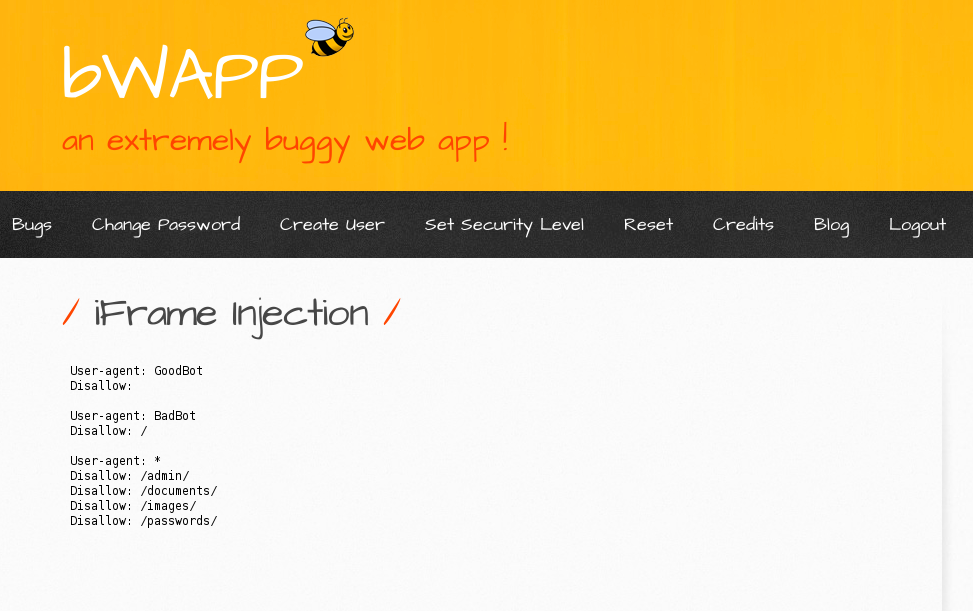

항상 하던대로 bee/bug로 로그인을 한 후 iframe injection을 선택 후 Hack을 선택하면 다음과 같이 화면이 뜬다.

처음보면 이게 먼가 할 것이다.

우리는 이제 여기서 URL을 잘 살펴봐야 한다.

URL을 살펴보면

다음과 같다.

이번 페이지(iframe.php)는 GET 방식으로 데이터를 전송받으므로 URL에 변수를 노출한다.

변수는 'ParamURL', 'ParamWidth', 'ParamHeight' 총 세가지인데

ParamURL = 연결할 주소

ParamWidth = 폭 크기

ParamHeight = 높이

이다.

이제 이 부분에서 ParamURl을 건들이면 내가 원하는 주소로 이동시킬 수 있다.

이제 문제를 풀어보자

우선 Iframe 문제로 들어가자

솔직히 이렇게만 보면 먼지 모르겠지만 URL을 살펴보면

다음과 같이 iframe이 사용되고 있다.

이제 iframe인젝션은 URL을 숨겨 경고창을 띄우거나 홈페이지 접속을 유도하는 공격인 만큼 이 URL에 iframe 코드를 주입하면 된다.

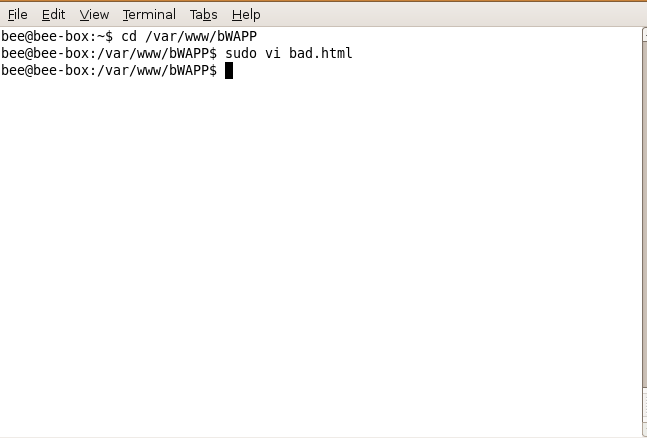

우선 공격용 웹사이트를 만든다.

1. /var/www/bWAPP 디렉터리에 들어간다.

2. vi(gedit)을 이용해 빈파일을 연다. 이 때 sudo를 이용해 최고권한을 이용해 파일을 열어야 한다(비밀번호 : bug)

3. 다음과 같이 코드를 입력 후 :wq를 이용해 저장한다.

<html>

<head>

<h1>Hacked by Park</h1>

<script>alert("Hacked by Park")</script>

</head>

</html>4. 다시 iframe 인젝션 문제로 이동하여 ParamUrl 변수에 악의적인 HTML 페이지를 호출하는 iframe 태그를 입력

ParamUrl 변수의 값이 원래 페이지 iframe 태그에 추가 되기 떄문에 원래 iframe 페이지 태그를 닫아줘야 한다.

http://localhost/bWAPP/iframe.php?ParamUrl =robot.txt"></iframe> //iframe안에 iframe을 집어넣는것이기 때문에 iframe을 닫아준다.

<iframe src="bad.html" width="250" height="250"></iframe> //공격 URL 삽입

&ParamWidth=250&ParamHeight=250다음과 같이 입력하면

확인 버튼을 누르면 robots.txt 내용 옆에 bad.html에 입력한 헤딩 태그를 출력하고 그 옆에 iframe에 들어가는 넓이와 높이 속성이 문자열로 출력된다.

이유는 정상 iframe 태그를 강제로 닫았기 떄문에 속성이 노출된 것인데 이제 이 문자열을 숨기기 위해서

iframe 태그를 맨 뒤로 옮긴다.

http://localhost/bWAPP/iframe.php?ParamUrl =robot.txt&ParamWidth=250&ParamHeight=250

"></iframe><iframe src="bad.html" width="250" height="250"></iframe>다음과 같이 입력하면

다음과 같이 height는 지워졌지만 width는 남아있다.

이유는 "게 하나가 남아서 인데

이거를 지워주기 위해 삽입한 iframe 코드 맨 뒤에 있는 "를 지워준다.

http://localhost/bWAPP/iframe.php?ParamUrl =robot.txt&ParamWidth=250&ParamHeight=250

"></iframe><iframe src="bad.html" width="250" height="250></iframe>그럼

height 크기 코드가 먹지않아 "Hacked by Park"가 밑으로 내려오긴 했지만 속성 문자열이 다 지워졌다.

이제 iframe 인젝션 특징인 사용자에게 경고창을 띄우지만 원래 사이트에서 정상적인 응답인 것 처럼 속이는 것이니

페이지에 띄어진 Hacked by Park를 지우자

iframe에 width와 height를 모두 0으로 수정하면 된다.

http://localhost/bWAPP/iframe.php?ParamUrl =robot.txt&ParamWidth=250&ParamHeight=250

"></iframe><iframe src="bad.html" width="0" height="0></iframe>그러면 다음과 같이

정상적인 페이지에 경고창만 띄울 수 있다.

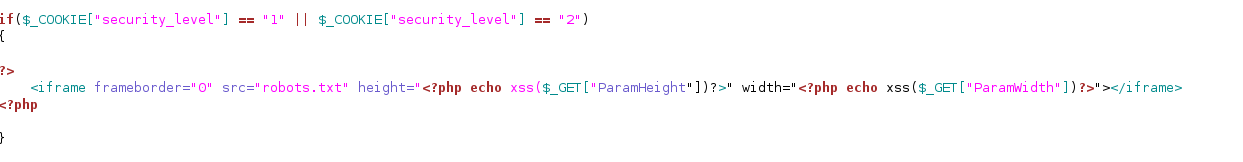

난이도 (medium), (high) 경우(low)에서 넣었던 URL을 그대로 넣으면

다음과 같이 공격이 먹지 않는다.

이유는 /var/www/bWAPP에 iframei.php 파일을 확인하면 알 수 있는데

medium과 high 난이도에서는 width, height는 URL에서 get 방식으로 받아오지만 src 속성은 'robot.txt'로 고정이 되어있다.

그렇다면 low 단계는 어떨까?

보면 src, width, height 전부 URL에서 get 방식으로 받아올 수 있기 때문에 iframe Injection 공격이 성공 할 수 있었다.

'웹해킹 > bee-box' 카테고리의 다른 글

| SQL Injection(Post/Search) (0) | 2019.07.30 |

|---|---|

| SQL Injection(Get/Search) (0) | 2019.07.29 |

| HTML Injection- Stored(blog)(low) (0) | 2019.07.26 |

| HTML Injection- POST(medium, high) (1) | 2019.07.26 |

| HTML Injection- POST(low) (0) | 2019.07.26 |