![]()

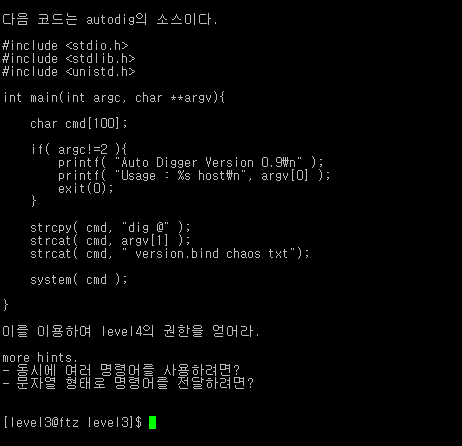

level2에서 비밀번호 획득해서 level3에 접속후 hint를 확인하면 다음과 같은 힌트를 얻을수 있다. 우리는 more hints에 주목을 해야하는데 1. 동시에 여러 명령어를 사용하려면? -> ; 사용 2. 문자열 형태로 명령어를 전달하려면 ? -> " " 사용 그럼 이제 level4의 권한을 획득하기 위해 find 명령어를 사용한다. -> find / -user level4 -perm -4000 2>/dev/null 명령어를 입력하면 /bin/autodig라는 파일이 있다는 것을 알수 있다. 이제 이 autodig를 잘 이용해서 level4의 권한을 획득을 해야한다. 힌트를 이용하면 동시에 여러 명령어를 사용하라 하였으니 autodig와 my-pass를 같이 사용해야하고 문자열 형태로 명령어를 ..

![]()

FTZ #1에서 구했던 비밀번호 hacker or cracker를 가지고 putty에 새로 접속하여 아이디 : level2 비밀번호 : hacker or cracker 를 입력 후 cat hint를 입력하면 다음과 같은 힌트를 얻을 수 있다. 텍스트 파일 중 편집을 이용해서 shell의 명령을 실행하면 되는 것 같다. 이제 find 명령어를 이용하여 level3의 이름을 가진 setuid가 설정된 파일을 찾으면 된다. -> find / -user level3 -perm -4000 2>/dev/null 다음과 같이 입력하면 /usr/bin디렉터리에 editor라는 파일이 있다는 것을 알 수 있다. 이제 editor 파일을 실행하면(./editor) 이런 화면이 뜨는데 여기서 esc + :sh(shell을 ..

![]()

혹시라도 서버 구축을 못한 분들은 https://blog.naver.com/is_king/221490460244 불러오는 중입니다... 이분 블로그가 자세하게 설명해주니 이거 보고 따라하면 됩니다. putty를 켜서 ID : level1 password : level1 을 입력하면 다음과 같이 나오는데 hint를 확인해 보자 (cat hint) 힌트를 확인하면 다음과 같이 나온다. level2 권한에 setuid가 걸린 파일을 찾는다에서 우리는 두가지 힌트를 얻을 수 있다. 1. level2 = username이 level2이다. 2. setuid가 걸려있다. = 접근권한이 4000이다. 이제 2가지 힌트를 가지고 우리는 파일을 찾을수 있다.(find 이용) => find / -user level2 -p..

![]()

문제 : http://forensicscontest.com/2010/02/03/puzzle-4-the-curious-mr-x Puzzle #4: The Curious Mr. X – Network Forensics Puzzle Contest While a fugitive in Mexico, Mr. X remotely infiltrates the Arctic Nuclear Fusion Research Facility’s (ANFRF) lab subnet over the Interwebs. Virtually inside the facility (pivoting through a compromised system), he conducts some noisy network reconnaissance forensi..

![]()

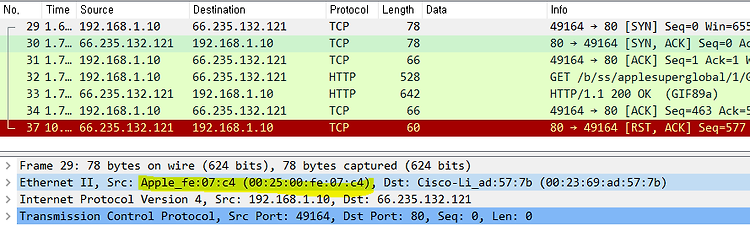

문제 : forensicscontest.com/2009/12/28/anns-appletv 1.간단요약 1. ANN과 X는 새로운 작전기반을 마련 2. 범죄인 인도 서류를 기다리는 동안 수사팀과 함께 그녀의 활동을 감시 중 3. 최근에 ANN은 애플에서 IP TV를 얻었다는 첩보가 들어왔고 그녀의 IP는 192.168.1.10이다. 2. 문제 1. ANN의 TV의 MAC 주소는? 2. Apple TV의 User-Agent는? 3. Ann이 Apple TV에서 처음 찾은 4개의 단어 4. Ann이 처음으로 클릭 한 영화의 제목은? 5. movie-trailer의 Full-URL은? 6. Ann이 두번째로 클릭한 영화 제목은? 7. 두번째로 구매한 영화의 이름은 8. ANN이 마지막으로 입력한 단어의 full..

![]()

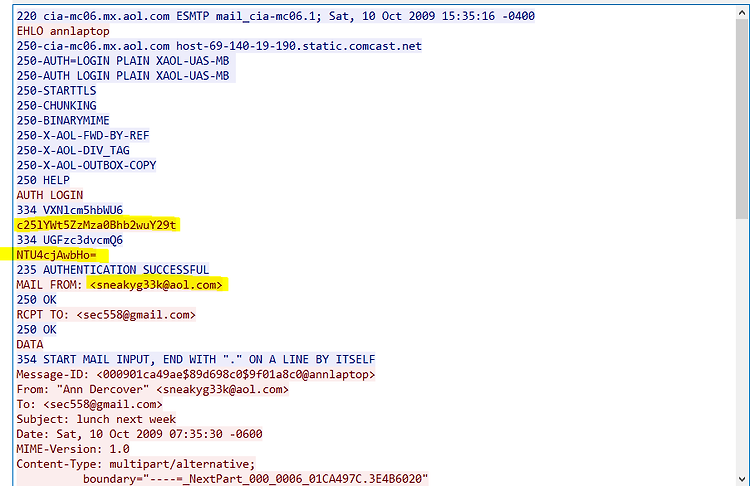

문제풀이 사이트 :http://forensicscontest.com/2009/10/10/puzzle-2-ann-skips-bail Puzzle #2: Ann Skips Bail – Network Forensics Puzzle Contest After being released on bail, Ann Dercover disappears! Fortunately, investigators were carefully monitoring her network activity before she skipped town. “We believe Ann may have communicated with her secret lover, Mr. X, before she left,” says the police forensic..

![]()

문제풀이 사이트 : http://forensicscontest.com/puzzles Puzzles! – Network Forensics Puzzle Contest Here are links to the puzzles so far… Puzzle #1: Ann’s Bad AIM Puzzle #1 Answers and Winners Puzzle Contest #1 ran from 8/12/2009-9/10/2009 Puzzle #2: Ann Skips Bail Puzzle #2 Answers Puzzle #2 Winners Puzzle Contest #2 ran from 10/10/2009-11/22/2009. Puzz forensicscontest.com 1번문제 1. 간단요약 1. 회사는 회사원 ANN이 ..

![]()

해킹 - 의도에 상관없이 다른 컴퓨터에 침입하는 모든 행위 - 전산망을 통해 타인의 컴퓨터 시스템에 접근권한 없이 무단으로 침입하여 부당행위 수행 ※부당행위 : 불법 시스템 사용, 불법적 자료열람, 유출 및 변조 - 우리가 흔히 말하는 해커는 Cracker라고 한다. - 해커의 분류 구분 설명 Elite ㆍ최고 수준의 해커으로 시스템에 존재하는 취약점을 찾아 그것을 이용한 해킹이 가능함 ㆍ해킹 목적은 자신이 해당 시스템에 아무 흔적 없이 해킹할 수 있다는 것을 확인하기 위함이다. Semi Elite ㆍ컴퓨터에 대한 포괄적인 지식이 있고, OS를 이해하고 있어 OS의 취약점을 가지고 공격할수 있는 코드를 만들 수 있을정도의 지식을 가지고 있는자 ㆍ해킹흔적을 남겨서 추적을 당하기도 함 Developed Ki..

![]()

전자상거래 - 전자상거래는 광의적 개념과 협의적 개념으로 구분할 수 있다. - 광의적 개념은 정부, 기업, 개인간 전자정보를 통하여 이루어지는 상거래 전반을 의미 - 광의적 개념은 모든 경제활동을 포함하며 EDI, CALS도 포함된다. - 협의적 개념은 일반 소비자를 대상으로 인터넷이나 통신망을 이용한 마케팅, 판매활동을 수행하는 것이다. 전자상거래상 정보보호 - 전자상거래를 위한 다양한 서비스는 등장하고 있지만 위협에 대해서는 완벽한 대책수립이 없는상태이다. - 전자상거래 보안 공격 유형 공격유형 설명 인증에 대한 공격 ㆍN/W를 통해 접근한 사용자가 적절하지 못한 인증을 통해 다른 사용자로 위장하는 것 ex) 가짜 은행 사이트를 만들어 사용자의 공인인증서를 획득해 악용 송ㆍ수신 부인 공격 ㆍN/W를 ..

![]()

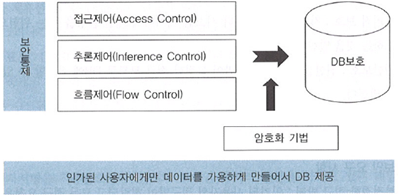

DB정의 1. 통합된 데이터 - DB의 중복은 일반적으로 여러 부작용을 초래할 수 있다. - 그래서 원칙적으로는 DB의 데이터 중복은 허용하지 않는다. - 하지만 효율성 때문에 일부 데이터의 중복을 허용하기도 한다. 2. 저장된 데이터 - DB의 데이터는 컴퓨터가 접근할 수 있는 저장매체에 저장되어있는 data이다. 3. 운영 data - 운영 data : 조직이 고유의 기능을 수행하기 위해 반드시 유지해야 할 데이터 - 단순한 입출력 data, 임시 data는 운영 data로 취급하지 않는다 4. 공용 data - 한 조직에서 여러 응용프로그램이 공동으로 소유, 유지 가능한 data이다. DB 용어 1. 릴레이션 : 하나의 개체에 관한 data를 2차원 테이블의 구조로 저장한 것 2. 속성과 튜플 : ..

![]()

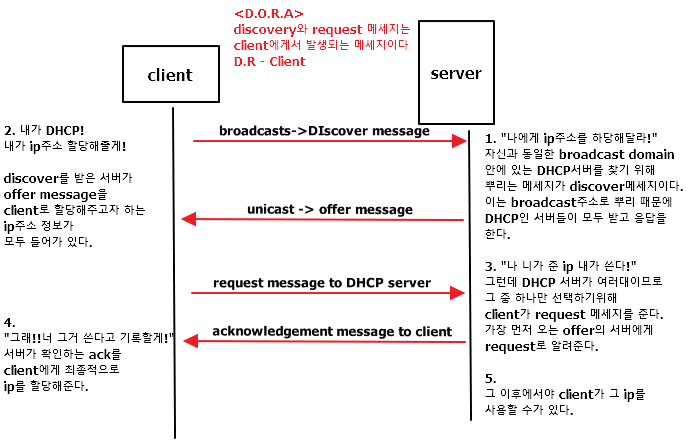

호스트 설정 - TCP / IP에 접속하려는 각 컴퓨터는 자신의 IP주소를 알 필요가 있다. - 컴퓨터가 일반적으로 알아야 하는 4가지 정보 1. 컴퓨터의 IP 주소 2. 컴퓨터의 해당 서브넷 마스크 3. 라우터의 IP 주소 4. 네임서버의 IP 주소 - 호스트 설정 프로토콜의 종류 1. RARP - 컴퓨터의 물리주소로 IP주소로 매핑하기 위해 만들어짐(ARP = IP주소 → 물리주소) - RARP가 오늘날 거의 사용되지 않는 이유 1. RARP는 데이터링크 계층에서 브로드 캐스트 서비스로 사용하는데 이는 ARP 서버가 각 마엥 존재해야함 2. 컴퓨터가 요구하는 4가지 정보 중 RARP는 컴퓨터의 IP주소만 제공함 2. BOOTP - DHCP 사용 전 사용 - RARP의 약점 2가지를 극복하기 위해 만든..

![]()

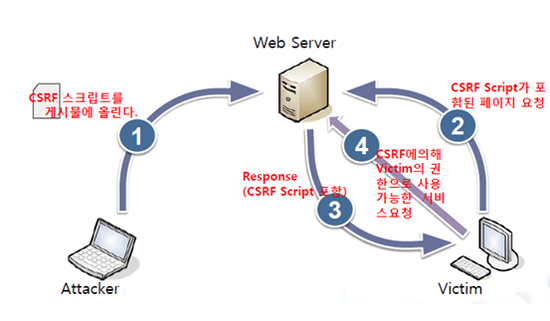

OWASP TOP10 - 웹 서비스 관련 공격은 최신 해킹 경향에 따라 새로운 공격기법이 발견되므로 OWASP는 3년마다 OWASP TOP10을 발표한다. - OWASP TOP10 SQL Injection - DB와 연동되어 있는 애플리케이션 입력값을 조작하여 DBMS가 의도하지 않은 결과를 반환하도록 하는 기법 - 해당 사용자로부터 적정성을 검사하지 않았기에 발생 - SQL Injection으로 DB 정보 조회, 변조, 삭제, 인증절차 우회, 시스템 명령어 실행, 주요시스템 파일정보 노출등을 할 수 있다. - DB접속시 비밀번호 입력에 '' or '1'='1'을 붙이면 SQL Injection이 된다. - SQL Injection 종류 1. From SQL Injection - HTML From 기반 ..