![]()

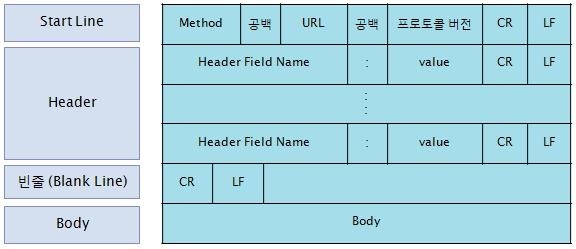

HTTP(하이퍼텍스트 전송 프로토콜) - 웹에서 웹페이지를 가져오기 위해 어떻게 클라이언트 - 서버 프로그램이 작성될 수 있는지 정의하는데 사용 - 서버는 80번 포트, 클라이언트는 임시포트를 사용한다. - HTTP 1.0은 비영속적 연결, 1.1은 영속전 연결을 사용한다. 영속적 연결과 비영속적 연결 1. 영속적 연결 - 서버는 응답을 전송 후 차후 요청을 위해 연결을 열어놓은 상태를 유지 - 서버는 클라이언트 요청, 타임아웃 시 연결을 닫을 수 있음 - HTTP 1.1은 Keep-Alive 옵션이 추가됨 - 연결 상태를 일정시간 지속시킬 수 있음 2. 비영속적 연결 - 각 요구 / 응답에 대해 하나의 TCP 연결이 만들어짐 → 하나 응답 후 서버 닫음 - 서버는 연결마다 다른 버퍼들을 필요로함 - 오..

![]()

전자우편 구조 1. 사용자 대행자(MUA) : 메시지를 구성하고, 읽고, 보내고, 전달하는 S/W 패키지 2. 전송 대행자(MTA,MDA) : 전자우편을 SMTP을 이용하여 다른 전자우편 서버로 전달하는 프로그램(MDA는 MTA에게서 분류된 전자메일을 수신자에게 전송), 클라이언트 - 서버 프로그램 3. 접근 대행자(MAA) : 수신자가 송신자가 보낸 메시지 포함하고 있는 메시지를 검색할 때 사용, 클라이언트 - 서버 프로그램, 대표적인 MAA에 IMAP, POP3가 있음 4. 전자메일은 두 개의 UA, 두 쌍의 MTA, 한 쌍의 MAA가 필요함 SMTP(Simple Mail Transfer Protocol) - MTA 클라이언트와 서버를 규정하는 공식적인 프로토콜 - 송신자와 송신자의 메일서버사이, 두..

![]()

FTP - 파일전송 프로토콜(파일 복사) - TCP/IP(20,21)에 의해 제공되는 표준기능 - 2개의 연결을 사용(1개는 제어채널 연결, 1개는 Data 통신) - ID/PW방식에 의한 인증 - 연결 방식에 따라 FTP 능동모드, FTP 수동모드로 나눌 수 있다. FTP 능동모드 - FTP 디폴트 모드 - 제어채널 생성을 위해 21번 포트, 데이터 전송을 위해 20번 포트 사용 - 전체 FTP세션 동안 계속 연결 상태 유지 - 서버에서는 2개의 포트(21, 20)만 열면 서비스가 가능 - 두 번째 connection은 서버 →클라이언트로 접속 - 클라이언트 방화벽 설치시 접속 불가 - PORT 명령어 사용(클라이언트 → 서버) FTP 수동모드 - 제어채널 생성을 위해 21번 포트, 데이터 전송을 위해..

![]()

역추적 시스템 - 해킹을 시도하는 해커의 실제위치를 추적하는 기술 - 실제위치를 추적, IP주소가 변경된 패킷의 실제 송신지 추적으로 분류 - 실제위치추적 : TCP 연결 역추적, 연결 역추적 - 송신지 추적 : IP 패킷 역추적, 패킷 역추적 - TCP 연결 역추적 1. 우회 공격을 시도하는 해커의 실제위치를 실시간 추적 2. 호스트 기반과 N/W 기반 연결 역추적으로 분류 - IP연결 역추적 1. IP주소가 변경된 패킷의 실제 송신지를 추적하기 위한 기술 2. 변경된 패킷을 전달한 라우터를 표시함으로써 추적이 가능하게함 UTM - 다양한 보안 솔루션을 하나의 장비로 통합해 제공 - 단일 장비로 다양한 보안기능 수행으로 경제성 및 보안 관리 운영 편리성 제공 - 장애발생시 모든 보안기능에 영향을 미침 ..

![]()

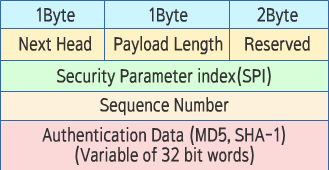

VPN - 공중 네트워크를 이용해 사설 네트워크가 요구하는 서비스를 제공 → 공중 N/W를 전용회선처럼 사용하게 해주는 기술 ※ 사설망 vs 공중망 1. 사설망 - 특정 조직에서만 사용하는 네트워크 - 인증된 자만 사용 가능 → 보안성 우수 - 설치 및 관리 비용 부담 2. 공중망 - 모든 사람에게 공개 - 누구나 정보교환이 가능하기 때문에 보안성이 떨어짐 - 공인된 표준을 따르는 통신방법 채택 - 응용프로그램 하단 계층에서 동작하기 때문에 투명성을 제공 - 사용자가 자체적으로 보안성 적용한 N/W 구축이 가능 - 추가적인 구축비용 부담이 적다 - 가상 사설망 서비스 구성을 위해 서비스 품질, 보안, 확장성 다른 N/W 연동 등 최소 요구사항이 필요 - VPN 구현기술 1. 터널링 - VPN 내 두 호스..

![]()

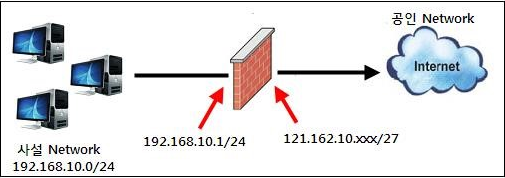

침입차단 시스템(방화벽) - 사설 N/W를 외부로부터 보호하기 위해 공중 N/W와 사설 N/W 사이에 설치된 일종의 벽 - 보안정책에 따라 인가된 N/W 서비스에 대한 접근 허용, 비인가된 트래픽은 차단함 - 인터넷 기반 공격으로부터 내부 N/W 보호 - 보안정책은 접근통제목록(ACL)을 참조하여 만든다. - 침입차단 시스템의 기능 1. 접근통제 - ACL로 만든 보안정책에 따라 허용 / 차단을 결정하기 위한 검사 2. 사용자 인증 - 방화벽은 내 / 외부 N/W의 접속점이기 때문에 인증이 필요하다. 3. 감사 및 로그 기능 - 방화벽은 모든 트래픽에 대한 정보를 로그하는 기능이 필요 4. 프라이버시 보호 5. 서비스 통제 6. 데이터 암호화 - 방화벽의 역할 1. 취약한 서비스로부터 보호 2. 집중된 ..

![]()

IDS(침입탐지 시스템) - N/W서 사용되는 자원의 무결성, 비밀성, 가용성을 저해하는 비정상적인 사용과 오용, 남용 등의 행위를 가능한 실시간으로 탐지하여 관리자에게 알림 - 내ㆍ외부망의 접속점에 위치해 방화벽의 부족한 부분을 보강해줌 - 전통적 IDS는 공격의 증거를 찾기위해 트래픽 분석의 역할을 수행했다면 현대의 IDS는 허니팟 개념으로 점차 확장 / 변화하고 있다. - IDS의 장ㆍ단점 장점 단점 ㆍ해킹에 대해 방화벽보다 적극적 방어 가능 ㆍ내부 사용자의 오ㆍ남용 탐지 및 방어 가능 ㆍ해킹사고 발생시 어느정도 근원지 추적 가능 ㆍ대규모 N/W에서 사용 곤란 ㆍ관리 및 운영의 어려움 ㆍ새로운 침입기법에 대해 즉각적 대응 곤란 ㆍ보안사고의 근본적 해결책이 되지 못함 - IDS 구현하는 일반적인 방법..

![]()

ARP 스푸핑 - 자신을 공격 대상자에게 노출시키지 않고 제 3의 사용자인 것처럼 MAC 주소, IP 주소등을 속이는 작업 - 트래픽을 중간에 가로채기, 중간자 공격, DoS 공격등에 사용 - IP 스푸핑 유형 유형 설명 계층 IP 스푸핑 공격자가 정보를 얻거나 접근을 하기 위해 다른 컴퓨터의 IP주소를 얻음 3 이메일 스푸핑 이메일 발신자를 위장하여 메일을 보내는 방식 7 웹 스푸핑 공격자가 중간에서 웹 페이지 내용을 가로채 원래 웹 페이지를 변경해 보내는 방식 7 DNS 스푸핑 DNS를 사칭하여 입력한 사이트와 연관 없는 사이트로 접속되도록 DNS주소를 변경하는 방법 7 IP 스푸핑 - 공격자가 신뢰관계에 있는 시스템의 주소로 위장하여 공격대상의 정보를 가로채는 사회공학기법을 이용한 스푸핑 공격이다...

![]()

스니핑 - N/W상에서 자신이 아닌 다른 상대방의 패킷 교환을 엿듣는 행위 - 쉽게말해 다른 상대방의 통신을 도청하는 행위이다. - TCP/IP 프로토콜을 이용한 통신에서 통신매체를 통과하는 패킷이 암호화를 되지 않은 상태여서 스니핑을 하여 메시지 내용을 볼수 있다. 허브환경에서 스니핑 - 허브는 들어오는 패킷에 대해 들어온 포트를 제외한 모든 포트에 패킷을 보내는 장비이다. - 물론 들어오는 패킷은 MAC주소 IP주소 필터링을 통해 자신의 패킷이 아닌 모든 패킷은 필터링이 된다. - 하지만 premiscuous mode(무차별 모드)로 동작하게 되면 다른 패킷 또한 버리지 않고 받아볼수 있게된다. → premiscuous mode로 동작시 스니핑이 가능 - 스위치 환경에서 스니핑 1. 스위치 재밍 - ..

![]()

네트워크 스캐닝 - 사이버 공격을 위한 정부 수집은 풋 프린팅, 스캐닝, 목록화 과정을 거친다. - 풋 프린팅 : 공격자가 공격 전 다양한 정보 수집을 하는 단계, 사회공학 기법이 주로 사용 스캐닝 - 실제 공격 방법 결정 or 공격에 이용될 정보 얻기, 보안장비 사용현황, 우회가능 N/W 구조 시스템 플랫폼 형태 , OS 커널 버전 종류 제공서비스 등을 알 수 있다. - 스캐닝은 방법에 따라 Sweep, Open-Scan, Stealth-Scan, Security-Scan으로 나눌 수 있음 ※ 스캐닝의 종류 Sweep Open-Scan Stealth-Scan Security-Scan 종류 ㆍICMP Sweep ㆍTCP Sweep ㆍUDP Sweep ㆍTCP Scan ㆍUDP Scan ㆍFIN Scan ..

![]()

DDoS - 여러대의 컴퓨터를 일제히 동작시켜 특정 시스템 / 사이트를 공격하여 엄청난 분량의 패킷을 동시에 범람시켜 N/W 성능저하, 시스템 마비 시키는 방식 ※ DoS는 단일 컴퓨터를 이용하여 서비스를 거부 - 피해는 크고 심각하지만 공격자 및 발원지를 파악하는 것이 거의 불가능에 가깝기 때문에 확실한 대책은 없다. - 구성요소 구성요소 설명 공격자, 봇마스터 ㆍ공격을 주도하는 컴퓨터 ㆍC&C서버에 공격 명령을 전달하는 컴퓨터 마스터, C&C 서버 ㆍ공격자에게 직접 명령을 받은 시스템 ㆍ여러대의 에이전트를 관리 핸들러 프로그램 ㆍ마스터 시스템의 역할을 수행하는 프로그램 에이전트 ㆍ공격 대상에 직접적인 공격을 가하는 시스템 ㆍ악성코드에 감염된 시스템 ㆍslave, zombie라고도 함 데몬 프로그램 ㆍ..

![]()

네트워크를 취약하게 하는 요소 1. 많은 공격 지점 2. 공유 3. 시스템의 복잡성 네트워크 위협의 종류 구분 수동적 공격 능동적 공격 특징 직접적 피해 없음 직접적 피해가 있음 탐지가능성 어려움 쉬움 종류 스니핑, 도청 재전공격, 변조, DOS/DDOS 서비스 거부 공격(DOS) - 시스템에 과도한 부하를 일으켜 정보 시스템의 사용을 방해하는 공격으로 가용성을 떨어뜨리는 공격 - DOS 공격은 단일 컴퓨터를 통한 공격을 하는 경우이고, DDOS는 물리적으로 분산된 다수의 컴퓨터를 이용하여 공격함 - DOS 공격은 소프트웨어 취약점을 이용한 공격과 flooding 유형 공격으로 나눌 수 있다. TCP SYN Flooding Attack - 3-way-handshaking의 Half-open연결시도가 가능..